Cybersecurity Lab • SOC • BootStup Team

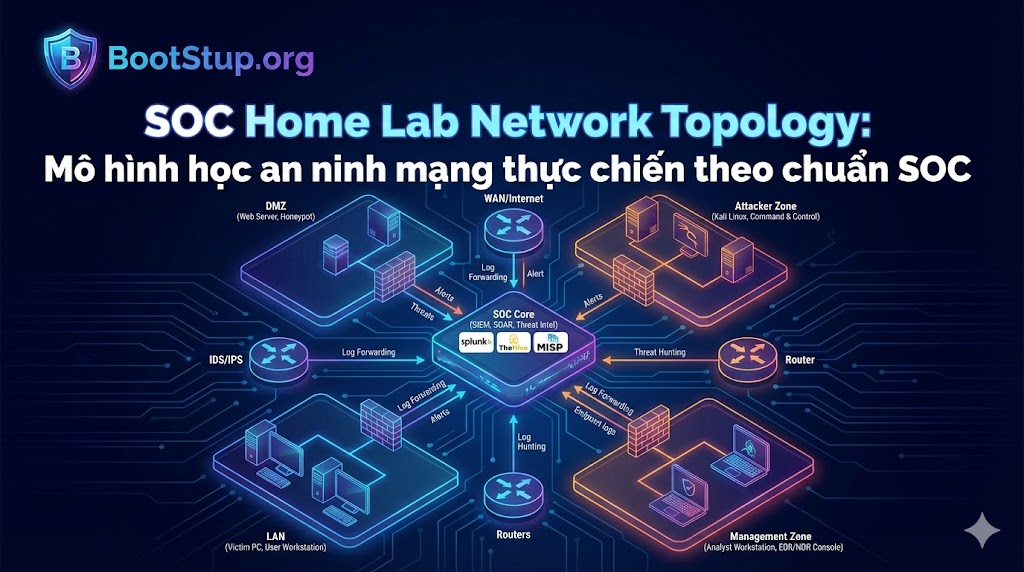

SOC Home Lab Network Topology: Mô hình học an ninh mạng thực chiến theo chuẩn SOC

Xây dựng Home Lab theo hướng SOC (Security Operations Center) là cách nhanh nhất để luyện kỹ năng “đi làm được ngay”:

phân vùng mạng, giám sát, phân tích lưu lượng, thu thập log, phát hiện và phản ứng sự cố.

📌 Mục lục

1) Tổng quan mô hình SOC Home Lab

Một SOC Home Lab đúng nghĩa không chỉ là “cài vài VM rồi chạy tool”, mà là một môi trường mô phỏng

kiến trúc doanh nghiệp: có gateway/firewall, có zone segmentation, có endpoint/AD, có SIEM,

có packet visibility (SPAN/TAP), và có kịch bản tấn công để tạo dữ liệu thực tế cho việc giám sát.

Network Segmentation

AD DS

SIEM (Wazuh)

Wireshark

Attack Simulation (Kali)

VMware VMnet

2) Thành phần chính trong topology (giải thích theo góc nhìn SOC)

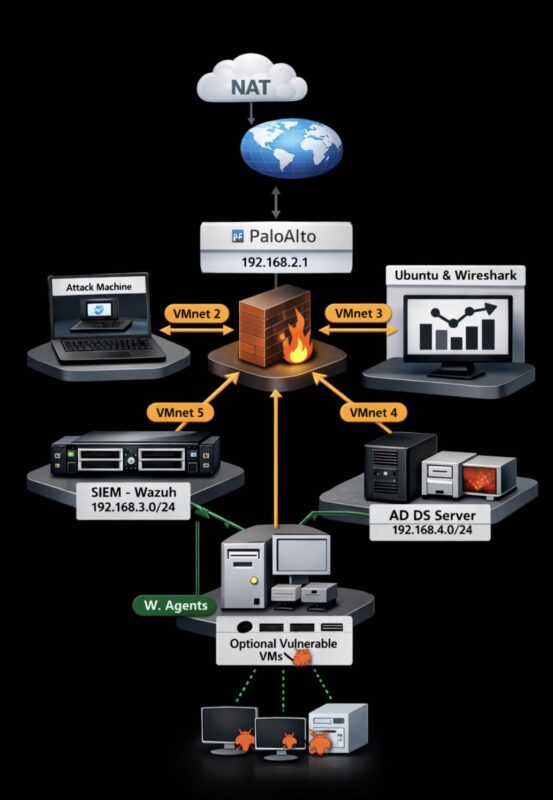

🔹 Palo Alto Firewall (Core Gateway)

- NAT / Security Policy: kiểm soát egress/ingress, tạo baseline lưu lượng “bình thường”.

- Segmentation: tách zone (WAN / LAN / SOC / LAB / DMZ) để giảm blast radius.

- Traffic Control: rule theo app/port/user (nếu tích hợp) giúp luyện tư duy “policy-driven”.

🔹 Kali Linux (Attack VM)

- Dùng để mô phỏng tấn công: scan, brute-force (có kiểm soát), exploit lab, phishing giả lập nội bộ.

- Mục tiêu: tạo ra telemetry (log + network) để SIEM phát hiện & điều tra.

🔹 Ubuntu + Wireshark (Packet Visibility)

- Packet capture phục vụ điều tra: xác định beaconing, lateral movement, dữ liệu bất thường.

- Nên đặt ở zone SOC hoặc một network mirror để không ảnh hưởng luồng thật.

🔹 Active Directory (AD DS)

- Mô phỏng doanh nghiệp: identity, group policy, authentication, phân quyền.

- Giúp luyện các case: password spray, Kerberos abuse, privilege escalation (trong phạm vi lab).

🔹 SIEM – Wazuh (Monitoring / Detection / Alerting)

- Thu thập log endpoint/server: Windows Event Logs, Sysmon (nếu dùng), Linux audit.

- Tạo rule/alert, dashboard, và quy trình triage theo mức độ nghiêm trọng.

🔹 VMware VMnets (Isolated Zones)

- Tạo nhiều mạng ảo: LAB (vulnerable) tách biệt khỏi HOME.

- Giúp luyện “không phá nhà”: attack simulation chỉ chạy ở zone lab.

⚠️ Vulnerable VMs (tuỳ chọn nhưng rất đáng giá)

Thêm các máy cố tình “yếu” để thực hành: khai thác lỗ hổng, thu thập IOC, dựng timeline, rồi viết báo cáo IR.

Điểm quan trọng là cô lập chúng trong zone lab, không bridge trực tiếp ra mạng thật.

✅ Agents & SPAN Port (thực tế hoá dữ liệu)

- Wazuh agent cài lên AD/Windows endpoints/Linux để có log “đúng chất SOC”.

- SPAN/mirroring để Wireshark/IDS nhìn thấy traffic quan trọng (DC, gateway, server lab).

3) Phân vùng mạng & luồng dữ liệu nên có

Nếu bạn muốn lab “giống doanh nghiệp”, hãy tư duy theo zone và luồng log/telemetry.

Một gợi ý tối giản:

- WAN: Internet (hoặc NAT upstream).

- DMZ: web/service thử nghiệm (nếu có).

- LAN: máy người dùng “bình thường” (Windows client join domain).

- LAB: vulnerable VMs, Kali, mục tiêu tấn công.

- SOC: Wazuh, Wireshark, (tùy chọn) threat intel / ticketing.

Luồng dữ liệu “chuẩn” là: Endpoints/Servers → Wazuh → Alert/Dashboard → Analyst Triage → Investigation (PCAP/Logs) → Report.

4) Bài thực hành SOC “đúng chất” (từ dễ đến khó)

- Baseline & Noise Filtering: bật log, xem lưu lượng bình thường, lọc false positive.

- Brute-force / Password Spray (lab): tạo alert đăng nhập thất bại bất thường trên AD/Windows.

- Suspicious DNS/Beaconing: phát hiện pattern truy vấn DNS định kỳ, domain lạ, TTL bất thường.

- Lateral Movement: từ máy client sang DC/lab server; luyện truy dấu bằng event logs + PCAP.

- Data Exfil Simulation: upload giả lập, kiểm tra rule firewall + alert SIEM.

- Incident Report: viết báo cáo: timeline, IOC, impact, khuyến nghị hardening.

Bạn có thể biến lab thành “mini SOC” bằng cách tự đặt SLA xử lý alert, phân loại severity, và ghi chú điều tra như khi làm thật.

5) Best practices khi dựng Home Lab tại nhà

- Cô lập tuyệt đối zone LAB khỏi thiết bị gia đình (đừng bridge bừa).

- Snapshot thường xuyên trước khi chạy kịch bản tấn công.

- Quản lý credential: dùng mật khẩu riêng cho lab, không tái sử dụng.

- Logging-first: trước khi “hack”, hãy đảm bảo có log/PCAP để điều tra.

- Chú trọng phòng thủ: mục tiêu là luyện detection/response, không phải chỉ exploit.

Gợi ý bài liên quan trên BootStup

FAQ – Câu hỏi thường gặp

1) Home Lab có cần Palo Alto thật không?

Không bắt buộc. Bạn có thể dùng firewall ảo/giải pháp khác, miễn là đáp ứng được NAT, rule policy, và segmentation.

Điểm cốt lõi là bạn luyện tư duy “control point” ở gateway.

2) Vì sao cần AD DS trong lab SOC?

Vì phần lớn incident doanh nghiệp xoay quanh identity: login, privilege, lateral movement. AD tạo ra dữ liệu điều tra cực “đời”.

3) Wazuh phù hợp cho người mới không?

Phù hợp nếu bạn học theo hướng “use case”: bật agent, thu log, tạo rule theo tình huống, rồi điều tra lại bằng log/PCAP.

4) Nên bắt đầu lab với cấu hình tối thiểu thế nào?

Tối thiểu: 1 gateway (firewall/router), 1 SIEM (Wazuh), 1 Windows client, 1 Windows Server (AD), 1 Kali, 1 máy bắt gói (Wireshark).