Network Forensics • Wireshark • SOC/Blue Team

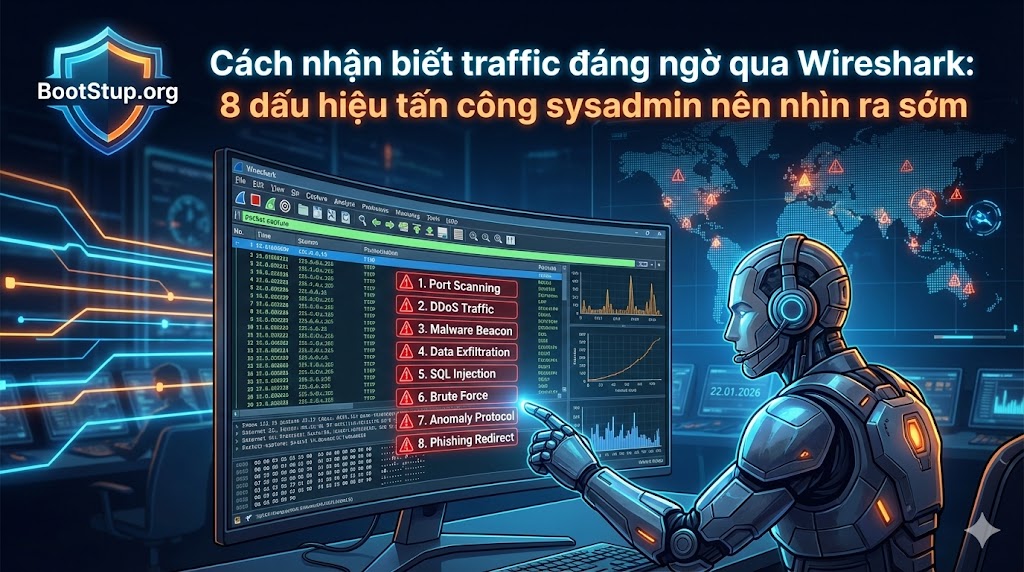

Cách nhận biết traffic đáng ngờ qua Wireshark: 8 dấu hiệu tấn công sysadmin nên nhìn ra sớm

Không cần là pentester, sysadmin vẫn có thể phát hiện nhiều dấu hiệu tấn công chỉ bằng cách đọc traffic đúng.

Bài này tổng hợp 8 pattern “đáng ngờ” thường gặp trong Wireshark và cách kiểm tra nhanh để bạn phản ứng trước khi sự cố xảy ra.

Vì sao phải có baseline trước khi soi traffic?

Wireshark mạnh nhất khi bạn biết “mạng của mình trông như thế nào khi bình thường”.

Baseline giúp bạn phân biệt được đâu là spike do backup/patching hợp lệ, đâu là bất thường do scan/brute-force/malware.

Gợi ý baseline tối thiểu

- Top talkers (IP/host nói chuyện nhiều nhất) theo giờ làm việc và ngoài giờ

- Top protocol (HTTP/HTTPS/DNS/SMB/RDP/SSH…) theo từng VLAN

- Tần suất DNS query bình thường của user vs server

- Lưu lượng ICMP/ARP thông thường (đặc biệt trong LAN nhiều thiết bị)

1) Lưu lượng tăng đột biến bất thường

Dấu hiệu dễ thấy nhất: nhiều packet nhỏ gửi liên tục trong thời gian ngắn, hoặc băng thông tăng mà không rõ ứng dụng tạo ra.

Tình huống này thường liên quan scan, brute-force hoặc DoS nhẹ.

Cách kiểm tra trong Wireshark

- Statistics → Conversations: xem IP/port nào “nói chuyện” bất thường

- Statistics → IO Graph: so sánh spike theo thời gian

# Filter gợi ý

tcp.flags.syn == 1 and tcp.flags.ack == 0 # SYN tăng bất thường (scan / SYN flood nhẹ)

udp and frame.len < 120 # Nhiều gói UDP nhỏ liên tục

2) Kết nối đến IP/Domain lạ

Các kết nối ra ngoài Internet tới IP ngoài quốc gia, ASN không quen, hoặc domain mới không nằm trong whitelist

có thể là dấu hiệu C2 (Command & Control), tải payload, hoặc beaconing.

Nhìn ở đâu cho nhanh?

- DNS: query đến domain lạ (xem mục DNS đáng ngờ bên dưới)

- TCP session: đích (dst) không thuộc dải/nhà cung cấp quen thuộc

Mẹo: tra nhanh “reputation” IP/domain bằng nền tảng threat intel bạn đang dùng (VirusTotal, AbuseIPDB, URLhaus, Talos…).

Nếu trong SOC/infra đã có SIEM/EDR, hãy cross-check log cùng thời điểm.

# Filter gợi ý

dns.qry.name contains "cdn" or dns.qry.name contains "update" # hay bị giả mạo

ip.dst == 203.0.113.10 # thay bằng IP nghi ngờ

3) Clear-text credentials (lộ user/password)

Nếu bạn thấy username/password xuất hiện trực tiếp trong HTTP/FTP/Telnet (hoặc payload decode ra được),

đó là rủi ro cực lớn: cấu hình sai, dùng giao thức không mã hóa, hoặc bị sniffing nội bộ.

Cách soi nhanh

- Right click packet → Follow → TCP Stream

- Tìm các keyword hay gặp:

user,pass,Authorization - Chú ý chuỗi Base64 trong HTTP Basic Auth

# Filter gợi ý

http.authorization

ftp.request.command == "USER" or ftp.request.command == "PASS"

telnet

Khuyến nghị hardening

- Tắt Telnet/FTP thường, chuyển sang SSH/SFTP

- Ép HTTPS, bật HSTS ở các web nội bộ quan trọng

- Segment mạng quản trị (Admin VLAN) và bật NAC nếu có

4) DNS traffic đáng ngờ

DNS là “đường cao tốc” của malware. Hãy chú ý khi thấy:

query liên tục đến domain ngẫu nhiên, tên domain dài bất thường, hoặc tần suất cao không giống hành vi người dùng.

Đây có thể là DNS tunneling hoặc malware beaconing.

# Filter gợi ý

dns and dns.qry.name matches "[a-z0-9]{30,}" # chuỗi dài bất thường (gợi ý)

dns.flags.response == 0 # chỉ query (chưa xét response)

Dấu hiệu “tunneling” hay gặp

- Subdomain rất dài, nhiều ký tự ngẫu nhiên

- Query dày đặc theo chu kỳ (ví dụ mỗi 30s/60s)

- Nhiều NXDOMAIN hoặc response lạ, TTL bất thường

5) Session kéo dài bất thường

Một TCP session mở rất lâu nhưng truyền rất ít dữ liệu, kèm keep-alive đều đặn có thể là

dấu hiệu backdoor hoặc C2 đang “đợi lệnh”.

Cách kiểm tra

- Statistics → Conversations: xem Duration và Bytes

- Follow TCP Stream: payload có gì không, có pattern heartbeat không

# Filter gợi ý

tcp.analysis.keep_alive

tcp.len == 0 and tcp.flags.ack == 1 # ACK rỗng lặp lại

6) Protocol không đúng ngữ cảnh

Thấy SMB/RDP/SSH xuất hiện ở subnet “không nên có” (ví dụ user VLAN tự đi RDP/SMB vào nhiều máy),

hoặc lưu lượng quản trị phát sinh từ máy người dùng — đây là dấu hiệu mạnh của lateral movement.

Điểm cần cảnh giác

- User VLAN quét port 445/3389/22 trong LAN

- Một endpoint user nói chuyện SMB với nhiều host liên tiếp

- RDP/SSH thất bại nhiều lần (brute-force nội bộ)

# Filter gợi ý (thay VLAN/IP theo thực tế)

tcp.port == 445 or tcp.port == 3389 or tcp.port == 22

7) User-Agent lạ hoặc trống

Trong HTTP request, User-Agent trống hoặc rất “dị” (không phổ biến) thường là dấu hiệu script,

tool tự động, malware, hoặc client giả mạo.

Cách soi nhanh

- Filter HTTP và kiểm tra header

- Nhóm theo host/path để xem hành vi lặp lại

# Filter gợi ý

http.request and not http.user_agent

http.user_agent contains "python" or http.user_agent contains "curl" or http.user_agent contains "wget"

8) ICMP & ARP bất thường

ICMP request liên tục (ping sweep) hoặc ARP broadcast dày đặc/mapping IP bất thường có thể liên quan

network scan hoặc ARP spoofing (MITM trong LAN).

# Filter gợi ý

icmp

arp and arp.opcode == 2 # ARP reply

arp.duplicate-address-detected

Nếu nghi ARP spoofing

- Đối chiếu MAC gateway chuẩn (từ switch/router)

- Kiểm tra ARP table của các host bị ảnh hưởng

- Bật DHCP Snooping / Dynamic ARP Inspection (nếu switch hỗ trợ)

Checklist nhanh cho sysadmin khi thấy traffic lạ

- So sánh với baseline: cùng khung giờ, cùng VLAN, cùng workload

- Chốt top talkers: IP nào tạo spike? port nào tăng?

- Chốt “điểm đến”: IP/domain/ASN lạ có reputation xấu không?

- Chốt loại hành vi: scan, brute-force, beaconing, tunneling, lateral movement?

- Cross-check log: firewall, AD, proxy, EDR, SIEM theo timestamp

- Khoanh vùng: endpoint nào nghi bị compromise → isolate trước, điều tra sau

FAQ – Câu hỏi thường gặp

Wireshark có phát hiện được malware không?

Wireshark không “diệt” malware, nhưng giúp bạn nhìn ra dấu hiệu: beaconing C2, DNS tunneling, session bất thường,

user-agent lạ, hoặc credential lộ. Khi đã có nghi vấn, bạn nên dùng thêm EDR/SIEM để xác nhận và truy vết.

Nên capture ở đâu để nhìn được toàn cảnh?

Tốt nhất là ở điểm “choke point” như cổng uplink, SPAN/mirror port trên switch, hoặc phía sau firewall/router.

Nếu chỉ capture tại máy người dùng, bạn có thể bỏ lỡ lateral movement ở nơi khác.

Làm sao phân biệt traffic hợp lệ với scan/attack?

So sánh với baseline, kiểm tra “tần suất + mẫu lặp + ngữ cảnh VLAN”. Backup hợp lệ thường theo lịch, theo server rõ ràng.

Scan/attack thường tạo nhiều gói nhỏ, quét nhiều port/host, hoặc phát sinh từ endpoint user bất thường.

Khi thấy dấu hiệu C2 thì làm gì trước?

Ưu tiên cô lập máy nghi nhiễm (quarantine VLAN / tắt port), chặn domain/IP trên firewall/DNS nếu phù hợp,

lưu lại PCAP + timestamp để phục vụ điều tra, sau đó mới tiến hành forensics/IR theo quy trình.