🚨🔒 Kỹ thuật khai thác zero-day mới sử dụng call gadgets đang thách thức Elastic EDR, né tránh hiệu quả phát hiện chữ ký ngăn xếp cuộc gọi. Cảnh báo về các phương thức tấn công mạng tinh vi, yêu cầu bảo mật mạng liên tục thích ứng. ⚠️🛡️

1. Attention – “Tấn công đã xảy ra rồi: bạn phải biết ngay”

Một kỹ thuật khai thác zero-day mới đang lan rộng, sử dụng chuỗi call gadgets (những đoạn mã gọi lại nhỏ) để vượt qua hệ thống phòng thủ của Elastic EDR, đặc biệt né tránh chữ ký phát hiện từ ngăn xếp cuộc gọi (call-stack signatures). gbhackers.com

Điều này có nghĩa: những hệ thống EDR vốn được tin tưởng ở cấp doanh nghiệp đang bị đặt vào tình trạng khả năng bị tấn công tinh vi. Nếu bạn là người phụ trách bảo mật, quản trị mạng hoặc lập trình hệ thống, thì đây không phải cảnh báo bình thường — mà là tín hiệu đỏ.

2. Interest – “Cụ thể chuyện gì đang diễn ra và tại sao nó nguy hiểm”

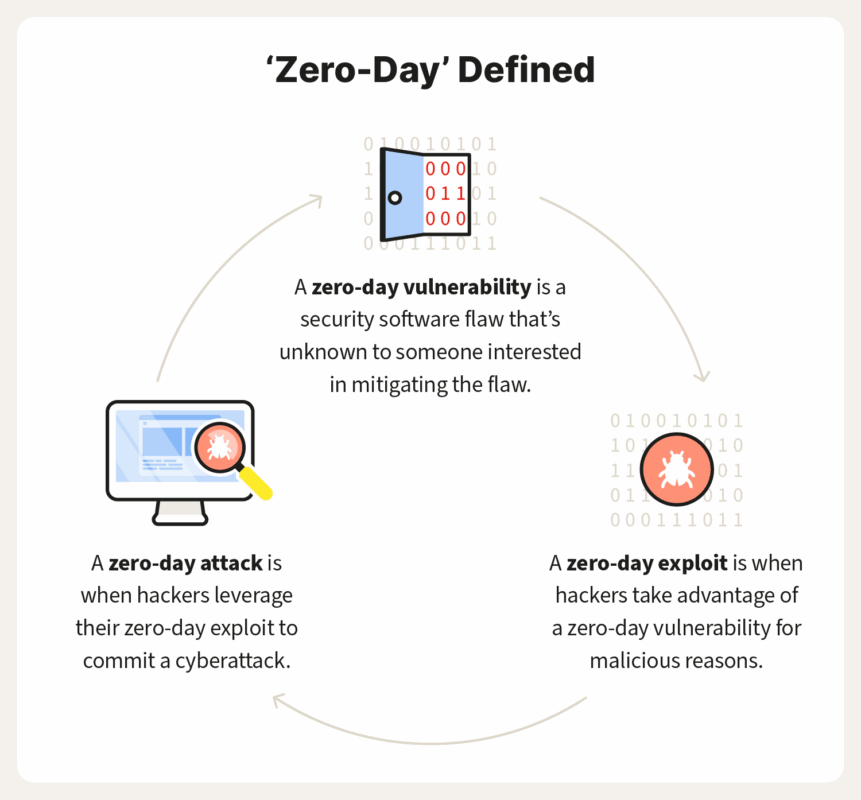

2.1. Khái niệm zero-day và tại sao nó luôn là “một bước trước”

- Lỗ hổng zero-day là khi một vulnerabilities (lỗi bảo mật) bị khai thác trước khi nhà phát triển biết và chưa có bản vá. IBM

- Khi khai thác thành công trở thành zero-day exploit, tổ chức bị tấn công có “0 ngày” để chuẩn bị – dẫn đến nguy cơ rất cao. SecurityScorecard

- Gần đây, theo báo cáo của Google Threat Intelligence Group: năm 2024 ghi nhận 75 zero-day được khai thác trong thực tế; trong đó 44 % là nhắm vào các sản phẩm doanh nghiệp, đặc biệt là sản phẩm bảo mật và mạng. Google Cloud

2.2. Kỹ thuật mới: call gadgets và né chữ ký ngăn xếp cuộc gọi

- Báo cáo mới tiết lộ rằng các nhà nghiên cứu đã tìm ra cách sử dụng “call gadgets” — tức là các đoạn mã nhỏ hoặc các mẫu gọi lại (call-instructions) được sắp xếp lại để chèn module bất hợp pháp vào ngăn xếp cuộc gọi, khiến chữ ký phát hiện dựa vào call stack không còn hiệu quả. gbhackers.com

- Về cơ bản: nếu EDR chặn hoặc báo động khi thấy mẫu cuộc gọi “A → B → C → …” có chữ ký, thì kỹ thuật mới biến tấu mẫu gọi hoặc giải thể mẫu gọi rõ ràng để “đối tượng” không được phát hiện bằng chữ ký truyền thống.

- Kết quả: tấn công có thể lẩn được phần lớn hệ thống EDR, đặc biệt nếu hệ thống chỉ dựa vào chữ ký ngăn xếp cuộc gọi mà không có cảnh báo hành vi bất thường.

2.3. Tại sao doanh nghiệp nên lo ngại ngay?

- Hệ thống EDR vốn được triển khai để phát hiện hành vi tấn công, nhưng khi “signature” bị bỏ qua hoặc vô hiệu, thì thời gian phát hiện (dwell time) tăng mạnh, kẻ tấn công có thể lẩn sâu hơn trong hệ thống.

- Lỗ hổng zero-day + kỹ thuật né tránh = cơ hội cho APT (nhóm tấn công có tổ chức), ransomware, gián điệp mạng.

- Vì nhiều tổ chức chưa điều chỉnh kịp chiến lược bảo mật để “hành vi” – thay vì “chữ ký” – nên bị đặt vào tình thế rủi ro cao hơn rất nhiều.

3. Desire – “Bạn cần hành động ngay: đây là những gì nên làm”

3.1. Xây dựng chiến lược phòng thủ không thể bị “bỏ rơi”

- Chuyển từ phòng thủ chữ ký → phòng thủ hành vi (behavioural detection): vì zero-day và kỹ thuật né chữ ký đang gia tăng. DeepStrike

- Tăng cường Threat-Hunting chủ động: không chỉ chờ alert mà tìm kiếm hành vi bất thường, gọi module lạ, chuỗi gọi lạ trong call stack.

- Triển khai Zero Trust và phân đoạn mạng: nếu một module bị chèn trái phép thì nó không thể tự do di chuyển trong mạng. Vectra AI

- Cập nhật và đánh giá lại tất cả hệ thống bảo mật — đặc biệt các sản phẩm EDR/EDR/XDR – kiểm tra khả năng phát hiện theo hành vi thay vì chữ ký.

- Đào tạo đội ngũ và nâng cao nhận thức: vì kỹ thuật tấn công càng tinh vi thì yếu tố con người (phát hiện sớm, báo cáo) càng trở nên quan trọng.

3.2. Xây dựng quy trình ứng phó kịp thời

- Khi phát hiện dấu hiệu bất thường: cách ly endpoint, phân tích forensic module lạ, theo dõi các đoạn call stack bất thường.

- Thiết lập playbook zero-day: phân loại nghịch lý hành vi (call gadget insertion), kiểm tra các bản vá mới, trao đổi thông tin với threat intelligence.

- Kiểm tra định kỳ hệ thống EDR: xem liệu có bypass bằng cách tương tự hay không — mô phỏng tấn công để đánh giá.

- Tích hợp log từ mạng, endpoint, cloud để có cái nhìn toàn diện — không chỉ phụ thuộc vào endpoint một mình.

4. Action – “Những bước bạn phải triển khai ngay”

- Tổ chức audit bảo mật ngay: Xem xét hệ thống EDR hiện tại — nó có cơ chế phát hiện hành vi chứ không chỉ chữ ký call-stack? Nếu không, cần nâng cấp hoặc thay đổi.

- Triển khai hoặc nâng cấp Threat Hunting team: Đặt mục tiêu tìm kiếm “call gadget insertion”, “call stack deviation”, module không xác định được chữ ký”.

- Giám sát và phân đoạn lại mạng: Ngay lập tức phân đoạn mạng theo nguyên tắc ít quyền nhất (least privilege), gán quyền thực thi module nghiêm ngặt.

- Cập nhật chính sách và đào tạo nhân viên: Tất cả đội ngũ IT, DevOps, bảo mật cần hiểu rõ kỹ thuật mới này, biết cách báo cáo và phản ứng nhanh.

- Giám sát và phản hồi liên tục: Không chỉ chống xong là thôi — môi trường tấn công thay đổi liên tục. Cần phản hồi, học hỏi, nâng cấp chiến lược mỗi quý ít nhất một lần.

5. Kết luận

Kỹ thuật khai thác zero-day bằng call gadgets và việc né tránh chữ ký ngăn xếp cuộc gọi đang đặt nhiều tổ chức vào tình thế cực kỳ nguy hiểm. Hệ thống EDR truyền thống có thể không còn đủ mạnh nếu chỉ dựa vào chữ ký và mẫu gọi cố định.

Bạn cần hành động ngay — đánh giá hệ thống, triển khai phòng thủ hành vi, chuẩn bị quy trình ứng phó và duy trì chiến lược bảo mật liên tục thích ứng.