Chào bạn, tôi là một chuyên gia bảo mật (Security Researcher).

Trong thế giới an ninh mạng, “biết người biết ta, trăm trận trăm thắng”. Để phòng thủ hiệu quả, chúng ta phải tư duy như một kẻ tấn công (Attacker). Dưới đây là phân tích chuyên sâu về Top 5 Tool Hack “Vũ khí” (Công cụ/Kỹ thuật) mà các Threat Actors (kẻ tấn công) thường sử dụng để công phá các Website, kèm theo các dẫn chứng kỹ thuật cụ thể.

1. Burp Suite Professional: “Con Dao Thụy Sĩ” Của Web Hacking

Đây không chỉ là công cụ, nó là một hệ sinh thái. Burp Suite là tiêu chuẩn vàng cho cả Pentester và Black Hat Hacker.

- Cơ chế tấn công: Hacker sử dụng Burp làm Proxy chặn giữa trình duyệt và máy chủ (Man-in-the-Middle). Họ có thể chặn, xem và chỉnh sửa các gói tin HTTP/HTTPS trước khi gửi đi.

- Mục tiêu chính: Tấn công vào logic nghiệp vụ (Business Logic Flaws), thay đổi giá tiền, vượt qua xác thực (Authentication Bypass), và leo thang đặc quyền.

- Ví dụ thực tế: Một hacker chặn gói tin mua hàng, sửa tham số

price=1000thànhprice=1.

Tham khảo: Trang chủ PortSwigger – Burp Suite

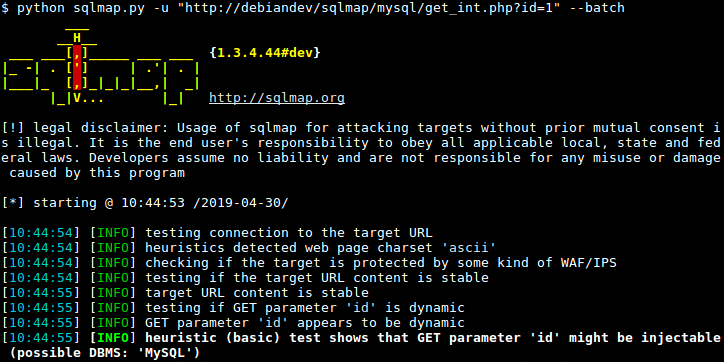

2. SQLMap: “Cỗ Xe Tăng” Tự Động Hóa SQL Injection

Nếu Burp Suite cần sự tinh tế, thì SQLMap là sức mạnh thô bạo. Đây là công cụ khai thác lỗ hổng SQL Injection (SQLi) tự động mạnh mẽ nhất thế giới.

- Cơ chế tấn công: SQLMap tự động gửi hàng ngàn payload độc hại vào các tham số URL hoặc Form input để phát hiện lỗi cơ sở dữ liệu. Sau đó, nó dump (trích xuất) toàn bộ dữ liệu người dùng, mật khẩu (thường được hash), và thậm chí chiếm quyền điều khiển server (RCE) nếu database có quyền cao.

- Mục tiêu chính: Đánh cắp dữ liệu (Data Exfiltration).

Lệnh ví dụ:

python sqlmap.py -u "http://target-website.com/product.php?id=1" --dbs --random-agent

Tham khảo: Dự án SQLMap trên GitHub

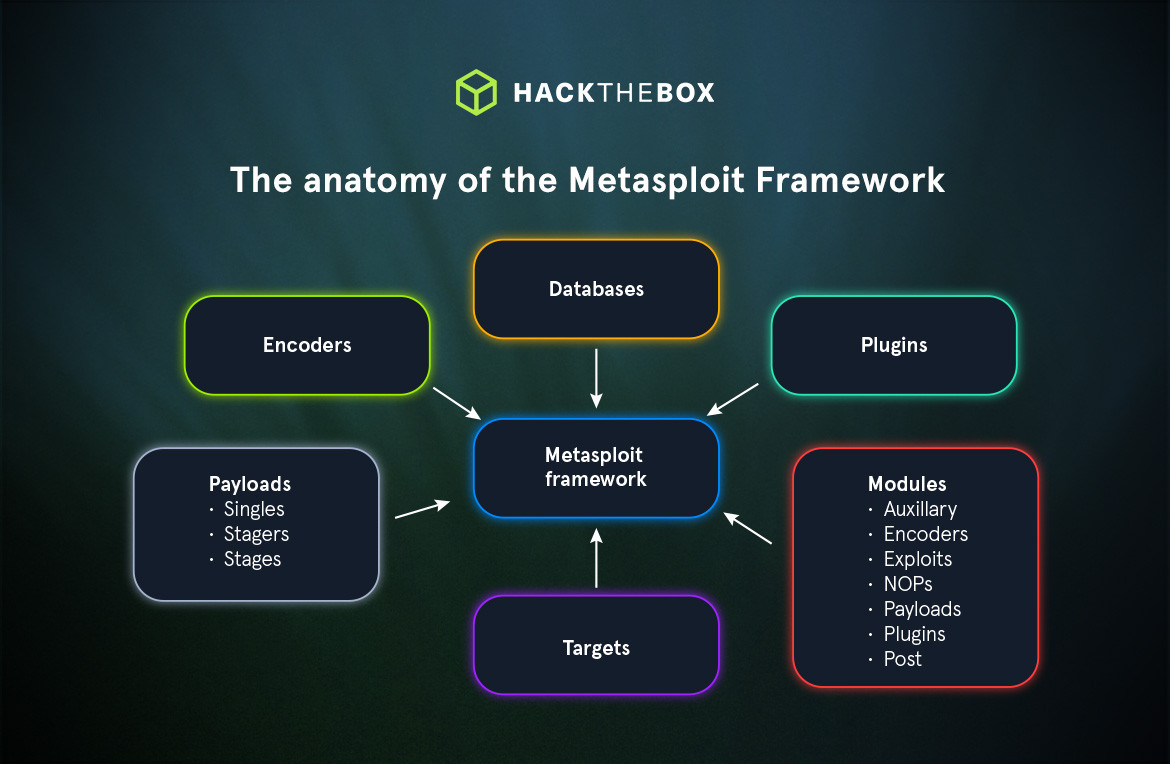

3. Metasploit Framework: Kho Vũ Khí Hạng Nặng

Metasploit không chỉ dùng cho web, nhưng với các module exploit web server (như Apache, Nginx, IIS) hoặc các nền tảng CMS (WordPress, Joomla), nó là nỗi khiếp sợ.

- Cơ chế tấn công: Hacker sử dụng các mã khai thác (exploit code) đã được viết sẵn cho các lỗ hổng đã công bố (CVE). Chỉ cần một lệnh

exploit, hacker có thể tạo ra một Reverse Shell (kết nối ngược) từ máy chủ nạn nhân về máy mình. - Mục tiêu chính: Chiếm quyền điều khiển máy chủ (Server Takeover/RCE).

- Ví dụ: Khai thác lỗ hổng Apache Struts (từng gây ra vụ rò rỉ dữ liệu Equifax khổng lồ).

Tham khảo: Metasploit Framework – Rapid7

4. Hydra: Kẻ Phá Khóa Kiên Trì

Khi không tìm thấy lỗ hổng phần mềm, hacker sẽ tấn công vào điểm yếu nhất: Mật khẩu con người.

- Cơ chế tấn công: Hydra là công cụ Brute-force (tấn công vét cạn) tốc độ cao. Nó hỗ trợ tấn công song song vào các giao thức như HTTP-POST-FORM (trang đăng nhập web), SSH, FTP.

- Mục tiêu chính: Bẻ khóa tài khoản Admin, chiếm quyền quản trị website.

- Cách phòng thủ: Triển khai Rate Limiting (giới hạn số lần thử) và xác thực 2 yếu tố (2FA).

Tham khảo: Kali Tools – Hydra

5. Nmap (Network Mapper): Trinh Sát Trước Giờ G

Trước khi tấn công, hacker phải trinh sát. Nmap là công cụ số 1 để vẽ bản đồ mạng lưới mục tiêu.

- Cơ chế tấn công: Nmap quét các cổng (port) đang mở trên server web. Nó phát hiện phiên bản hệ điều hành, phiên bản Web Server (ví dụ: Apache 2.4.49 – phiên bản có lỗi), và các dịch vụ ẩn.

- Mục tiêu chính: Thu thập thông tin (Reconnaissance) để chọn vũ khí phù hợp (ví dụ: biết server chạy phiên bản cũ sẽ dùng Metasploit để tấn công).

Tham khảo: Nmap Official Site